paquete IP correspondiente a la comunicación telnet.

Caso no planteado: Supongamos que el host 200.0.0.1 quiere enviar un paquete IP al host 200.0.0.33.

Como ambos están en la misma red local (los primeros 24 bits de sus direcciones coinciden), lo único que debe hacer es averiguarcuál es la dirección Ethernet de este último. Para ello, se utiliza el protocolo ARP ("Address ResolutionProtocol").1º) El host 200.0.0.1 envía un paquete (en terminología de Ethernet se denomina "frame") a la dirección ff:ff:ff:ff:ff:ff (las direcciones Ethernet se denotan con seis bytes en hexadecimal separados por dos puntos), que es la dirección de broadcast (que llega a todos los hosts de la red) preguntando quién tiene la dirección IP 200.0.0.33. Dicha solicitud ARP tiene como origen ladirección Ethernet del emisor (supongamos, 00:22:33:44:55:66).

2º) El poseedor de esa dirección IP le responderá con otro frame con su dirección Ethernet como origen(supongamos, 00:11:22:33:44:55). De ahora en adelante, cada vez que el host 200.0.0.1 quiera enviar unpaquete IP al host 200.0.0.33, enviará un frame Ethernet proveniente de la dirección 00:11:22:33:44:55a la dirección 00:22:33:44:55:66, conteniendo el paquete original. (La información sobre las direccionesARP se almacenan en cada host en una tabla que tiene una duración de algunos minutos.)Caso planteado: el host donde se ejecuta la aplicación cliente (200.0.0.1) debe enviar paquetes IP al host en donde se ejecuta el servidor (100.0.0.1).

1º) Para ello, usando el protocolo ARP averigua la dirección Ethernet del gateway (cuya dirección IP,recordemos, es 200.0.0.21), que supondremos es 00:12:23:34:45:56. Una vez hecho esto, envía un frameEthernet (con origen 00:11:22:33:44:55 y destino 00:12:23:34:45:56), conteniendo el paquete IP cuyoorigen es 200.0.0.1 y con destino a 100.0.0.1.

1º ¿A qué corresponden los acrónimos RTB, RTC, RDSI, RTCP y VOIP?

RTB: Red de Telefonía Básica

RTC: Red de Telefonía Conmutada

RDSI: Red Digital de Servicios Integrados

RTCP:

VOIP: Voice Over Internet Protocol o Protocolo de Voz sobre Internet

2º ¿En qué consiste la conmutación de circuitos telefónicos?

Supone que los circuitos o líneas que son necesarios para establecer la comunicación, se mantiene mientras exista ésta.

3º ¿Cuándo decimos que la línea está saturada?

Cuando más de un usuario intenta utilizarla.

4º ¿En qué consite la conmutación de paquetes?

Supone que no va habe caminos dedicados y que la información va a fluir, del origen al destino, por los distintos caminos disponibles.

5º¿Cuál es la función de los Getaways en la telefonía IP?

Permiten intercomunicar la red convencional con la red de datos, permitiendo la comunicación IP a, por ejemplo, un teléfono o un fax de toda la vida.

7º ¿Qué tipo de licencia tiene Skype?

Es de licencia gratis

8º ¿Cuáles son los servicios sin costo que nos puede proporcionar

Skype?

Pues llamar de un usuario a otros usuarios y a varios usuarios a la vez.

9º ¿Cuáles son las tarifas a teléfonos fijos de Skype?

Hay 3 tipos de tarifas para dentro del pais que son 3.95€ al mes, para dentro de europa, que son 4.95€ al mes y la ultima es al todo el mundo, que es 8.95€ al mes.

10º¿Cuáles son los puertos que reserva Skype para conexiones entrantes?

El puerto 443 y 80

11º¿Cuáles son las relaciones que guarda Skype con la compañía eBay?

Que ebay vende skype.

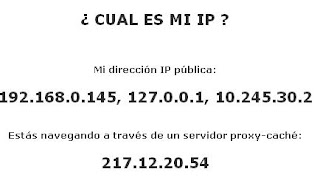

Una de las utilidades de instalar un servidor DNS caché es para mejorar nuestra velocidad de conexión a Internet.

1. Vamos a ver el tiempo de respuesta a una primera pregunta a una web cualquiera.

dig guia-ubuntu.org | grep Query3. Ejecutamos una cuantas veces más este comando.